| · | 17.05 | Вторая бета-версия Android 15 (60 +6) |

|

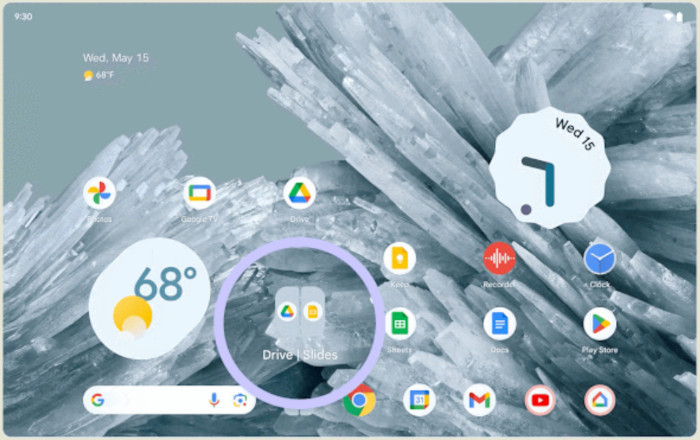

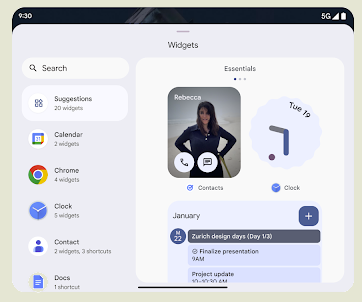

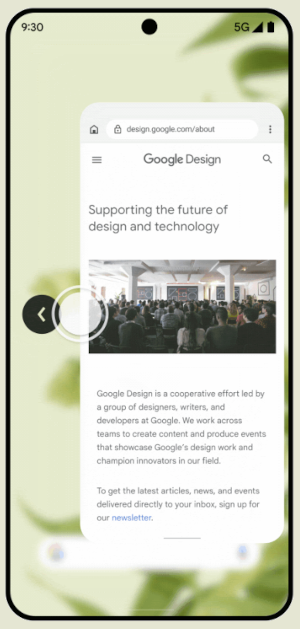

Компания Google опубликовала вторую бета-версию открытой мобильной платформы Android 15. Релиз Android 15 ожидается в третьем квартале 2024 года. Для оценки новых возможностей платформы предложена программа предварительного тестирования. Сборки прошивки подготовлены для устройств Pixel 6/6a/6 Pro, Pixel 7/7a/7 Pro, Pixel 8/8 Pro, Pixel Fold и Pixel Tablet, а также для некоторых смартфонов и планшетов от компаний Honor, iQOO, Lenovo, Nothing, OnePlus, OPPO, Realme, Sharp, Tecno, vivo и Xiaomi.

Изменения в Android 15 Beta2 по сравнению со первой бета-версией:

| ||

|

Обсуждение (60 +6) |

Тип: Программы |

| ||

| · | 17.05 | Выпуск текстового редактора Neovim 0.10 (133 +14) |

|

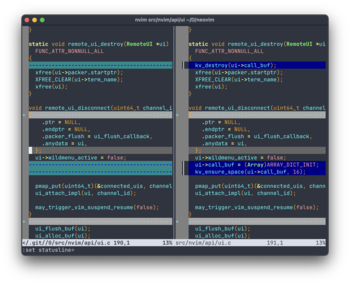

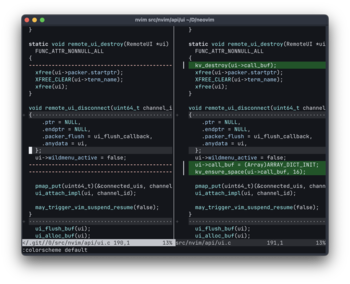

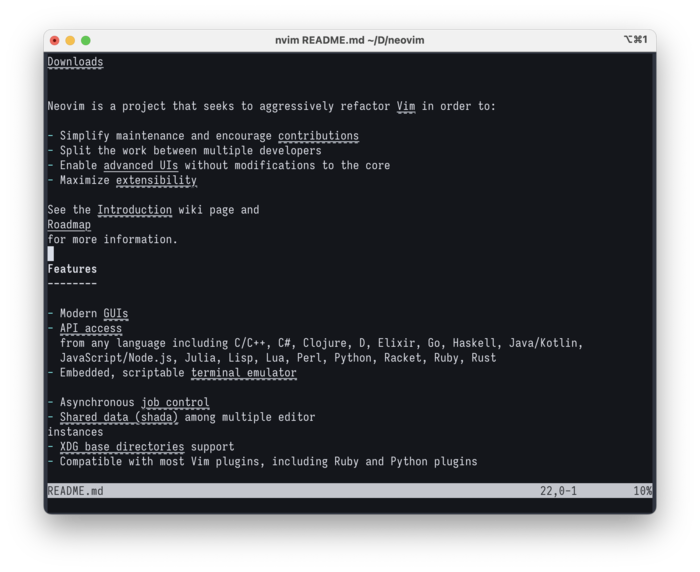

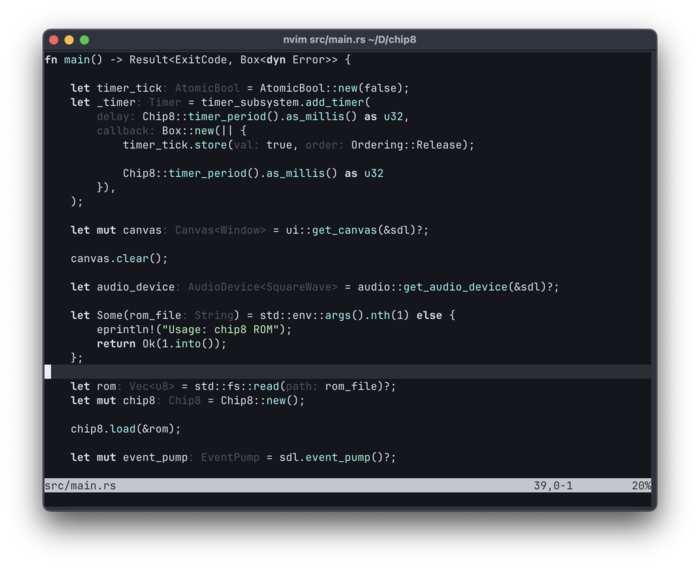

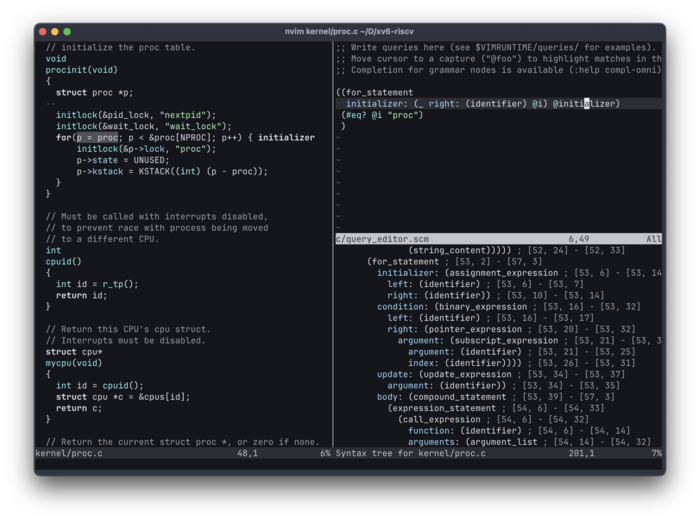

Опубликован релиз Neovim 0.10, ответвления от редактора Vim, сфокусированного на повышении расширяемости и гибкости. Проект уже более 10 лет занимается переработкой кодовой базы Vim, в результате которой вносятся изменения, упрощающие сопровождение кода, предоставляющие средства разделения труда между несколькими мэйнтейнерами, отделяющие интерфейс от базовой части (интерфейс можно менять, не трогая внутренности) и реализующие новую расширяемую архитектуру на основе плагинов. Оригинальные наработки проекта распространяются под лицензией Apache 2.0, а базовая часть под лицензией Vim. Готовые сборки подготовлены для Linux (appimage), Windows и macOS.

Из проблем Vim, побудивших к созданию Neovim, отмечается раздутая монолитная кодовая база, состоящая более чем из 300 тысяч строк кода на языке Си (C89). Во всех нюансах кодовой базы Vim разбирается всего несколько человек, а все изменения контролирует один мэйнтейнер, что затрудняет сопровождение и работу над усовершенствованием редактора. Вместо встроенного в ядро Vim кода для поддержки GUI в Neovim предлагается использовать универсальную прослойку, позволяющую создавать интерфейсы с использованием различных тулкитов. Плагины к Neovim запускаются как отдельные процессы, для взаимодействия с которыми используется формат MessagePack. Взаимодействие с плагинами производится в асинхронном режиме, без блокирования базовых компонентов редактора. Для обращения к плагину может использоваться TCP-сокет, т.е. плагин может запускаться на внешней системе. При этом Neovim остаётся обратно совместимым с Vim, продолжает поддерживать Vimscript (в качестве альтернативы предлагается Lua) и поддерживает подключения большинства штатных плагинов Vim. Расширенные возможности Neovim могут быть использованы в плагинах, построенных с использованием API, специфичного для Neovim. За время существования проекта подготовлено более тысячи специфичных плагинов, доступны биндинги для создания плагинов и реализаций интерфейсов с использованием различных языков программирования (C++, Clojure, Perl, Python, Go, Java, Lisp, Lua, Ruby) и фреймворков (Qt, ncurses, Node.js, Electron, GTK). Развивается несколько вариантов пользовательского интерфейса. GUI-надстройки во многом напоминают плагины, но, в отличие от плагинов, они инициируют вызов функций Neovim, в то время как плагины вызываются из Neovim. Среди изменений в новой версии:

| ||

|

Обсуждение (133 +14) |

Тип: Программы |

| ||

| · | 17.05 | Анонсировано открытие кода Winamp и переход к совместной разработке (252 +33) |

|

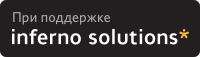

Компания Llama Group объявила о решении открыть код мультимедийного проигрывателя Winamp и перевести проект на модель совместного развития, при которой любой желающий может принять участие в разработке. Публикация кода запланирована на 24 сентября 2024 года. По неофициальной информации переход на открытую модель разработки вызван реорганизацией из-за финансовых проблем, в результате которых в прошлом году компания была вынуждена продать проект Shoutcast и уволить основную команду разработчиков, осуществлявших сопровождение классического Windows-приложения Winamp, в пользу развития одноимённого потокового web-сервиса и мобильных приложений.

Проект Winamp создан Джастином Франкелем и Дмитрием Болдыревым в 1997 году и является одним из самых долгоживущих мультимедийных проигрывателей, продолжающих активное развитие. Winamp изначально ориентирован на использование на платформе Windows и насчитывает около 83 млн пользователей. В апреле были представлены мобильные версии Winamp для платформ Android и iOS. Благодаря самобытности и гибкости в области изменение оформления интерфейса через скины, под впечатлением от Winamp создано несколько открытых клонов для Linux, таких как XMMS, XMMS2, Beep Media Player, Audacious и Qmmp.

| ||

|

Обсуждение (252 +33) |

Тип: К сведению |

| ||

| · | 16.05 | Выпуск XWayland 24.1.0, компонента для запуска X11-приложений в Wayland-окружениях (34 +10) |

|

Доступен выпуск XWayland 24.1.0, DDX-компонента (Device-Dependent X), обеспечивающего запуск X.Org Server для организации выполнения X11-приложений в окружениях на базе Wayland.

Основные изменения:

| ||

|

Обсуждение (34 +10) |

Тип: Программы |

| ||

| · | 16.05 | Выпуск дистрибутива Tails 6.3 и браузера Tor Browser 13.0.15 (6 +9) |

|

Сформирован релиз специализированного дистрибутива Tails 6.3 (The Amnesic Incognito Live System), основанного на пакетной базе Debian 12, поставляемого с рабочим столом GNOME 43 и предназначенного для анонимного выхода в сеть. Анонимный выход в Tails обеспечивается системой Tor. Все соединения, кроме трафика через сеть Tor, по умолчанию блокируются пакетным фильтром. Для хранения пользовательских данных в режиме сохранения пользовательских данных между запусками применяется шифрование. Для загрузки подготовлен iso-образ, способный работать в Live-режиме, размером 1 ГБ.

В новой версии:

В новой версии Tor Browser 13.0.15 выполнена синхронизация с кодовой базой Firefox 115.11.0 ESR, в которой устранено 7 уязвимостей. Решена проблема с удалением используемого в приватном режиме каталога IndexDB при закрытии браузера. Для проверки нового идентификатора задействован модуль HomePage. Налажено выставление фокуса на запрос аутентификации Onion-сервисов.

| ||

|

Обсуждение (6 +9) |

Тип: Программы |

| ||

| · | 16.05 | Атака SSID Confusion, позволяющая подменить сеть Wi-Fi (69 +13) |

|

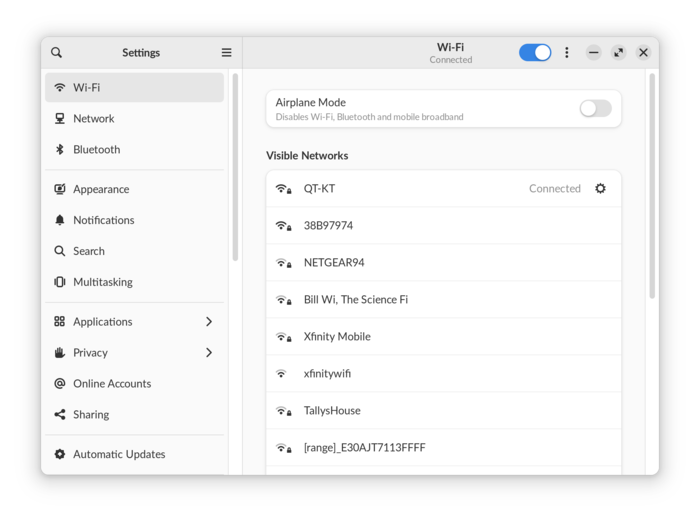

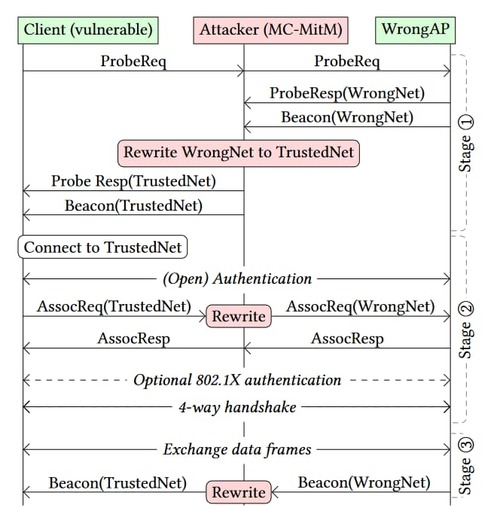

Группа исследователей из Лёвенского католического университета (Бельгия), выявила архитектурную уязвимость (CVE-2023-52424) в стандарте Wi-Fi IEEE 802.11, позволяющую организовать подключение к менее защищённой беспроводной сети, вместо заслуживающей доверия сети, к которой намеревался подключиться пользователь, после чего можно организовать перехват и манипуляции трафиком. Проблема проявляется в беспроводных стеках любых операционных систем и затрагивает методы аутентификации WPA3, WEP, EAP, AMPE и FILS.

Предложенная техника атаки, которой присвоено имя SSID Confusion, позволяет обойти присутствующие в протоколе методы аутентификации точки доступа, защищающие от подмены идентификатора сети SSID и не позволяющие создавать подставные сети с именем сети, к которой подключается клиент. Причиной проблемы является определение в стандарте ситуаций, когда SSID может быть неаутентифицирован. В частности, для обозначения своего присутствия точка доступа отправляет в широковещательном режиме beacon-кадры, включающие сведения о SSID-сети. Для упрощения процесса поиска сети клиенты не аутентифицируют SSID в данных кадрах, так как предполагается, что проверка потребуется после того, как клиент решит подключиться к сети. Для успешного совершения атаки требуется, чтобы пользователь инициировал подключение к определённой беспроводной сети, а поблизости была другая беспроводная сеть с теми же параметрами подключения, что и в первой сети. Подобное практикуется, например, когда для диапазонов 2.4GHz и 5GHz создаются разные сети, одна из которых слабо защищена и уязвима для типовых атак по перехвату трафика, таких как KRACK или Frag. Проблемная конфигурация также применяется в некоторых университетских сетях, поддерживающих сервис Eduroam. Атакующий должен находиться в зоне досягаемости сигнала для того, чтобы вклиниться между пользователем и целевой сетью (MitM). Для проведения атаки злоумышленнику не требуется знать учётные данные жертвы. Атака сводится к созданию атакующим точки доступа (WrongAP на диаграмме), обеспечивающей на другом канале трансляцию обращений к менее защищенной подставной сети (WrongNet), к которой должен подключиться клиент вместо желаемой сети (TrustedNet). Точка доступа может быть создана на обычном ноутбуке и применяется для организации многоканальной MitM-атаки на жертву (MC MitM). Атака осуществляется в три этапа:

Воспользовавшись уязвимостью атакующий может вынудить клиента подключиться к менее защищённой сети, и при этом в интерфейсе будет отображаться SSID сети, к которой изначально намеревался подключиться пользователь, а не той, к которой он подключён фактически. Добившись подключения пользователя через не защищённую сеть атакующий может анализировать и вклиниваться в незашифрованные потоки трафика. При этом при использовании некоторых VPN, таких как WARP, hide.me и Windscribe, VPN не будет задействован при подключении к сетям, помеченным в настройках как заслуживающие доверия. Атака применима к протоколам беспроводной аутентификации, использующим EAP (Extensible Authentication Protocol), SAE (Simultaneous Authentication of Equals) и 802.1X, а также в опциональном режиме работы протокола WPA3, в которых SSID не используется при формировании ключа PMK (Pairwise Master Key), что делается для исключения изначально известных данных при формировании ключа с целью защиты от различных криптоатак. Протокол FILS (Fast Initial Link Setup) уязвим при использовании PMK, созданного при согласовании соединения на базе EAP. Протоколы WPA1, WPA2 и FT (Fast BSS Transition) не подвержены проблеме, так как требуют корректного SSID при согласовании соединения. Для защиты от атаки SSID Confusion на стороне точки доступа упоминается включение в стандарт 802.11 требования аутентификации SSID при подключении, что может быть реализовано через добавление SSID в функцию формирования ключа или включение SSID в число дополнительных данных, проверяемых во время согласования соединения. На стороне клиента защита может быть организована через обеспечение защиты beacon-кадров (будет применяться в WiFi 7). Создатели сетей могут предотвратить совершение атаки, отказавшись от использования общих учётных данных в сетях с разными SSID. Пользователи могут защитить себя, используя надёжные VPN при подключении через любые беспроводные сети.

| ||

|

Обсуждение (69 +13) |

Тип: Проблемы безопасности |

| ||

| · | 16.05 | Для ядра Linux предложен драйвер EXT2, написанный на языке Rust (143 +7) |

|

Уэдсон Алмейда Фильо (Wedson Almeida Filho) из компании Microsoft предложил для обсуждения в списке рассылки разработчиков ядра Linux вторую версию патчей с набором обвязок над подсистемой VFS, предназначенных для разработки на языке Rust файловых систем, работающих в режиме только для чтения. Вместе с обвязками опубликовано два созданных на их основе драйвера с реализацией файловых систем ext2 и tarfs, работающих в режиме только для чтения. В отличие от ранее доступной реализации ФС Ext2 на языке Rust - ext2-rs, новый вариант работает на уровне ядра (модуль rust_ext2), а не в пространстве пользователя. Драйвер rust_ext2 содержит около 700 строк кода на Rust и может использоваться в качестве отправной точки для разработки более сложных реализаций ФС, таких как Ext4.

Файловая система tarfs позволяет монтировать архивы в формате Tar в виде файловой системы. Драйвер использует прикреплённый к tar-файлам индекс для навигации по файлам внутри архива без перебора всего содержимого. Отдельно развивается ещё одна ФС на языке Rust, которая использует предложенный слой абстракций, - PuzzleFS. PuzzleFS предназначена для размещения изолированных контейнеров и обладает такими возможностями, как эффективное хранение дублирующихся данных, возможность прямого монтирования, повторяемая сборка образов, очень быстрая сборка и монтирование образов, возможность использования необязательной промежуточной стадии для преобразования (canonicalization) образов, необязательность полных проходов по дереву ФС при использовании многослойной структуры и наложение изменений в стиле casync.

| ||

|

Обсуждение (143 +7) |

Тип: К сведению |

| ||

| · | 16.05 | SSH-бэкдор, установленный при взломе kernel.org, два года оставался незамеченным (187 +36) |

|

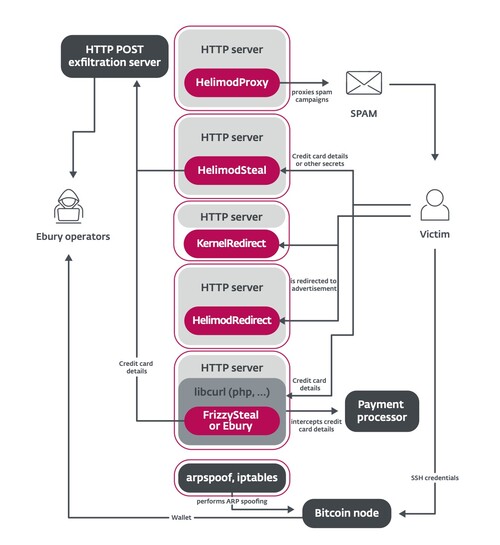

Исследователи из компании ESET опубликовали 43-страничный отчёт с анализом руткита Ebury и связанной с ним активности. Утверждается, что Ebury применяется с 2009 года и с тех пор был установлен на более чем 400 тысяч серверов под управлением Linux и несколько сотен систем на базе FreeBSD, OpenBSD и Solaris. Около 110 тысяч серверов оставались поражены Ebury по состоянию на конец 2023 года. Исследование представляет отдельный интерес с учётом того, что Ebury был задействован при атаке на kernel.org, что открывает некоторые новые подробности компрометации инфраструктуры разработки ядра Linux, выявленной в 2011 году. Ebury также был выявлен на серверах регистратора доменов, криптобиржах, выходных узлах Tor и у нескольких хостинг-провайдеров, имена которых не называются.

Изначально предполагалось, что атаковавшие серверы kernel.org злоумышленники оставались незамеченными 17 дней, но по данным ESET это время рассчитано с момента подстановки руткита Phalanx, а бэкдор Ebury находился на серверах с 2009 года и около двух лет мог использоваться для получения root-доступа к серверам. Вредоносное ПО Ebury и Phalanx установлено в рамках разных атак, не пересекающихся друг с другом и проводимых разными группами злоумышленников. Внедрение бэкдора Ebury затронуло как минимум 4 сервера в инфраструктуре kernel.org, два из которых были поражены приблизительно в течение двух лет, а остальные два - в течение 6 месяцев. Атакующие получили доступ к хранящимся в /etc/shadow хэшам паролей 551 пользователя, среди которых были все мэйнтейнеры ядра (аккаунты использовались для доступа в Git; после инцидента пароли были заменены, а модель доступа была пересмотрена и переведена на использование цифровых подписей). Для 257 пользователей атакующим удалось определить пароли в открытом виде, предположительно путём подбора паролей по хэшам и через перехват вредоносным компонентом Ebury паролей, используемых в SSH. Вредоносный компонент Ebury распространялся в виде разделяемой библиотеки, которая после установки перехватывала функции, используемые в OpenSSH, для организации удалённого подключения к системе c правами root. Атака была не целевой и, как и другие поражённые тысячи хостов, серверы kernel.org использовались как часть ботнета для рассылки спама, кражи учётных данных для распространения на других системах, перенаправления web-трафика и совершения другой вредоносной деятельности. Для проникновения на серверы использовались неисправленные уязвимости в серверном ПО, например, уязвимости в хостинг-панелях, или перехваченные пароли (предполагается, что серверы kernel.org были взломаны в результате компрометации пароля одного из пользователей, имевшего shell-доступ). Для повышения привилегий использовались уязвимости, такие как Dirty COW. Применяемые в последние годы новые версии Ebury кроме бэкдора включали в себя такие возможности, как модули к Apache httpd для проксирования трафика, перенаправления пользователей и перехвата конфиденциальной информации, модуль ядра для внесения изменений в транзитный HTTP-трафик, инструменты для скрытия собственного трафика от межсетевых экранов, скрипты для проведения AitM-атак (Adversary-in-the-Middle, двунаправленный MiTM) для перехвата учётных данных SSH в сетях хостинг-провайдеров.

| ||

|

Обсуждение (187 +36) |

Тип: Проблемы безопасности |

Интересно

| ||

| · | 15.05 | Пять уязвимостей в Git, среди которых одна критическая и две опасные (65 +21) |

|

Опубликованы корректирующие выпуски распределённой системы управления исходными текстами Git 2.45.1, 2.44.1, 2.43.4, 2.42.2, 2.41.1, 2.40.2 и 2.39.4, в которых устранены пять уязвимостей. Наиболее серьёзная уязвимость (CVE-2024-32002), которой присвоен критический уровень опасности, позволяет добиться выполнения кода злоумышленника при выполнении клонирования командой "git clone" репозитория, подконтрольного атакующему.

Уязвимость проявляется только в файловых системах, не различающих регистр символов и поддерживающих символические ссылки, например, используемых по умолчанию в Windows и macOS. Эксплуатация осуществляется через создание в субмодуле каталога и символической ссылки, отличающихся только регистром символов, что позволяет добиться записи файлов в каталог .git/, вместо рабочего каталога субмодуля. Получив возможность записи в .git/ атакующий может переопределить hook-вызовы через .git/hooks и добиться выполнения произвольного кода во время выполнения операции "git clone". Другие уязвимости:

Помимо устранения уязвимостей в новых версиях также предложено несколько изменений, нацеленных на повышение защиты от уязвимостей, приводящих к удалённому выполнению кода и манипулирующих символическими ссылками при выполнения клонирования. Например, git теперь выдаёт предупреждение при наличии символических ссылок в каталоге .git/. Пути к субмодулям отныне могут содержать только реальные каталоги. При пересечении символических ссылок и каталогов, обрабатываются каталоги. При выполнении "git clone" добавлена защита от выполнения hook-ов во время клонирования и усилены проверки параметра core.hooksPath.

| ||

|

Обсуждение (65 +21) |

Тип: Проблемы безопасности |

| ||

| · | 15.05 | В NetBSD введён запрет на использование кода, сгенерированного AI-системами (96 +30) |

|

Организация NetBSD Foundation представила обновлённые правила внесения изменений в дерево исходных текстов проекта. В новых правилах появился пункт, запрещающий включение в состав NetBSD кода, сгенерированного с использованием AI-инструментов на базе больших языковых моделей, таких как ChatGPT, GitHub Copilot и Code Llama, без предварительного письменного утверждения командой Core Team. В качестве причины упомянуты неопределённость в области авторских прав и несоответствия политике лицензирования NetBSD.

Опасения связаны с тем, что AI-системы обучаются на большом массиве информации, среди прочего включающем код, защищённый авторским правом и распространяемый под разными лицензиями. При генерации кода AI-системами эти особенности не учитываются и потенциально результат работы AI может рассматриваться как создание производной работы от кода, который использовался при обучении модели и распространяется под определёнными лицензиями. При обучении модели на коде с лицензией, требующей извещения об авторстве, в генерируемом AI-инструментами коде данное требование формально не выполняется, что может рассматриваться как нарушение большинства открытых лицензий, таких как GPL, MIT и Apache. Также могут возникнуть проблемы с лицензионной совместимостью при вставке в проекты под пермиссивными лицензиями, такими как BSD, кода, сгенерированного с использованием моделей, обученных на коде с копилефт-лицензиями.

| ||

|

Обсуждение (96 +30) |

Тип: Тема для размышления |

| ||

| · | 15.05 | GNOME OS переходит на организацию атомарных обновлений при помощи systemd-sysupdate (40 –2) |

|

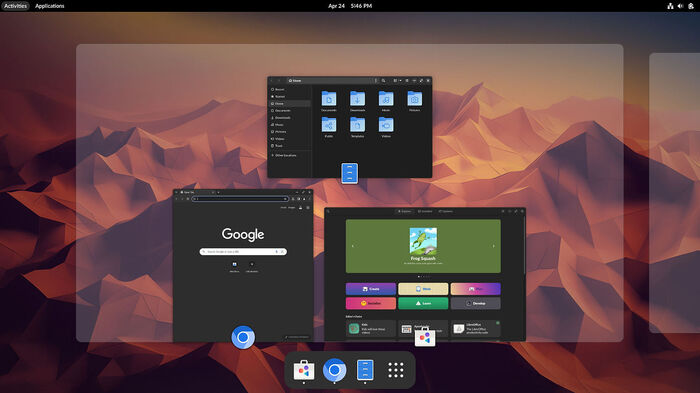

Разработчики GNOME OS, экспериментального дистрибутива для разработчиков и тестировщиков GNOME, позволяющего оценить состояние разработки среды рабочего стола, ознакомиться с появляющимися новыми возможностями и протестировать работу своих приложений в находящихся в разработке ветках GNOME, объявили о переходе на использование компонента systemd-sysupdate для организации атомарного обновления системы. Целью изменения является желание адаптировать ночные сборки GNOME OS для проведения ежедневного контроля качества разработки GNOME.

В настоящее время для формирования и обновления начинки корневого раздела GNOME OS задействована система OSTree, при использовании которой системный образ атомарно обновляется из Git-подобного хранилища. Системный раздел монтируется в режиме только для чтения, а обновления доставляются в виде небольших порций, содержащих изменения, относительно прошлого состояния (delta-обновления), что, например, в процессе тестирования GNOME позволяет при необходимости легко откатить систему на одну из предыдущих версий и проверить проявляется ли в ней выявленная ошибка. Инструментарий systemd-sysupdate поставляется начиная с systemd 251 и предназначен для автоматического определения, загрузки и установки обновлений с использованием атомарного механизма замены разделов, файлов или каталогов. Systemd-sysupdate позволяет использовать два независимых раздела/файла/каталога, на одном из которых находится текущий работающий ресурс, а на другом устанавливается очередное обновление, после чего разделы/файлы/каталоги меняются местами. Из преимуществ перевода GNOME OS c OSTree на systemd-sysupdate называется возможность задействовать верифицированный процесс загрузки, в котором цепочка доверия распространяется от загрузчика до системных компонентов дистрибутива. Кроме того, использование systemd-sysupdate даст возможность добиться более полной интеграции с systemd и задействовать архитектуру, манипулирующую готовыми системными образами как неделимыми компонентами. Эксперименты по созданию sysupdate-образов с поддержкой UEFI Secure Boot были проведены ещё осенью прошлого года. По сути сейчас уже доступны два варианта сборок GNOME OS, созданных на базе OSTree и systemd-sysupdate. Остаётся обеспечить интеграцию sysupdate с GNOME и предоставление графического интерфейса для обновления системы. В настоящее время управление обновлениями на базе sysupdate производится только из командной строки и требует наличия прав root. Для интеграции с GNOME уже разработан сервис D-Bus, которые в сочетании с Polkit, позволяет управлять обновлениями под непривилегированным пользователем. Развиваемый D-Bus-сервис и связанную с ним утилиту updatectl намерены включить в основной состав systemd. В дальнейшем планируется добавить функциональность управления обновлениями на базе sysupdate в приложение GNOME Software, для которого подготовлен экспериментальный плагин gs-plugin-systemd-sysupdate, реализующий возможность обновления ОС через DBus сервис к sysupdate. Из ещё нерешённых задач отмечается необходимость добавления в systemd-sysupdate поддержки delta-обновлений (в настоящее время образы загружаются только целиком) и создание инструментов для поддержания параллельно нескольких версий операционной системы на базе стабильной и находящейся в разработке веток GNOME.

| ||

|

Обсуждение (40 –2) |

Тип: К сведению |

| ||

| · | 15.05 | Выпуск дистрибутива Oracle Linux 9.4 (28 +11) |

|

Компания Oracle опубликовала выпуск дистрибутива Oracle Linux 9.4, созданного на основе пакетной базы Red Hat Enterprise Linux 9.4 и полностью бинарно совместимого с ней. Для загрузки без ограничений предложены установочные iso-образы, размером 10 ГБ и 900 МБ, подготовленные для архитектур x86_64 и ARM64 (aarch64). Для Oracle Linux 9 открыт неограниченный и бесплатный доступ к yum-репозиторию с бинарными обновлениями пакетов с устранением ошибок (errata) и проблем безопасности. Для загрузки также подготовлены отдельно поддерживаемые репозитории с наборами пакетов Application Stream и CodeReady Builder.

Помимо пакета с ядром из состава RHEL (на базе ядра 5.14) в Oracle Linux предложено собственное ядро Unbreakable Enterprise Kernel 7 Update 2, основанное на ядре Linux 5.15 и оптимизированное для работы с промышленным программным обеспечением и оборудованием Oracle. Исходные тексты ядра, включая разбивку на отдельные патчи, доступны в публичном Git-репозитории Oracle. Ядро Unbreakable Enterprise Kernel устанавливается по умолчанию, позиционируется в качестве альтернативы штатному пакету с ядром RHEL и предоставляет ряд расширенных возможностей, таких как интеграция DTrace и улучшенная поддержка Btrfs. Кроме дополнительного ядра по функциональности выпуски Oracle Linux 9.4 и RHEL 9.4 полностью идентичны (список изменений можно посмотреть в анонсе RHEL 9.4).

| ||

|

Обсуждение (28 +11) |

Тип: Программы |

| ||

| · | 15.05 | Выпуск атомарно обновляемого дистрибутива Endless OS 6.0 (113 +1) |

|

Представлен выпуск дистрибутива Endless OS 6.0, нацеленного на создание простой в работе системы, в которой можно быстро подобрать приложения на свой вкус. Приложения распространяются в виде самодостаточных пакетов в формате Flatpak. Размер предлагаемых загрузочных образов составляет от 1.2 до 23 ГБ.

Дистрибутив не использует традиционные пакетные менеджеры, вместо которых предлагается минимальная атомарно обновляемая базовая система, работающая в режиме только для чтения и формируемая при помощи инструментария OSTree (системный образ атомарно обновляется из Git-подобного хранилища). Идентичные с Endless OS идеи пытаются повторить разработчики Fedora в рамках проекта Silverblue по созданию атомарно обновляемого варианта Fedora Workstation, а также создатели Vanilla OS, CarbonOS, tau-OS и Pop!_OS. Инсталлятор и система обновления Endless OS, используются в проекте GNOME OS. Endless OS относится к числу дистрибутивов, продвигающих инновации среди пользовательских Linux-систем. Рабочее окружение в Endless OS основано на значительно переработанном форке GNOME. При этом разработчики Endless активно участвуют в разработке upstream-проектов и передают им свои наработки. Например, в выпуске GTK+ 3.22 около 9.8% всех изменений было подготовлено разработчиками Endless, а курирующая проект компания Endless Mobile входит в надзорный совет GNOME Foundation, наряду с FSF, Debian, Google, Linux Foundation, Red Hat и SUSE.

Основные изменения в Endless OS 6.0:

| ||

|

Обсуждение (113 +1) |

Тип: Программы |

| ||

| · | 15.05 | Для OpenBSD реализована настройка, включающая режим TCP_NODELAY для всей системы (98 +20) |

|

Джоб Снейдерс (Job Snijders), маститый разработчик OpenBSD, руководитель одного из комитетов в IETF (Internet Engineering Task Force), автор 11 RFC, связанных с маршрутизацией и RPKI, и создатель IRRd (Internet Routing Registry Daemon), опубликовал набор патчей для OpenBSD, добавляющих новый sysctl-параметр "net.inet.tcp.nodelay" для отключения алгоритма Нейгла на уровне всей системы. Параметр избавляет разработчиков приложений от выставления флага TCP_NODELAY для отдельных сокетов.

Алгоритм Нейгла используется для агрегирования мелких сообщений с целью снижения трафика. Алгоритм приостанавливает отправку новых сегментов TCP до получения подтверждения о приёме ранее отправленных данных или до наступления таймаута. Например, без применения агрегирования при отправке 1 байта, дополнительно отправляется 40 байтов с TCP и IP заголовками пакета, а с применением алгоритма Нейгла - сообщения, отправленные до прихода подтверждения от удалённой стороны, накапливаются и отправляются одним пакетом. Из-за наличия оптимизации "delayed ACK", задерживающей отправку ACK-пакетов, сигнал через пакеты с подтверждением на деле не работает, и отправка накопленных сообщений выполняется при наступлении таймаута. Снейдерс придерживается мнения, что в современных реалиях алгоритм Нейгла, разработанный во времена, когда несколько пользователей конкурировали за полосу пропускания 1200 бод, устарел, и в высокоскоростных сетях от него больше вреда чем пользы. Недавно подобную позицию также высказал Марк Брукер (Marc Brooker) из компании Amazon Web Services (AWS). С доводами в пользу отключения алгоритма Нейгла по умолчанию можно ознакомиться в опубликованной несколько дней назад заметке. Для отключения алгоритма Нейгла предусмотрена опция TCP_NODELAY, которая может быть выставлена для отдельных сетевых сокетов. Режим TCP_NODELAY давно выставляется во многих приложениях OpenBSD, среди которых openssh, httpd, iscsid, relayd, bgpd и unwind, и, по мнению Снейдерса, настало время для предоставления возможности его включения для всех TCP-сокетов на уровне всей системы. Снейдерс предлагает обсудить вопрос включения TCP_NODELAY по умолчанию и перевода алгоритма Нейгла в разряд отдельной включаемой опции. Дополнение: Опубликован патч, добавляющий в ядро Linux sysctl-параметр net.ipv4.tcp_nodelay, при помощи которого можно по умолчанию включить режим TCP_NODELAY для всех сокетов. Работа патча проверена с ядром 5.10.216.

| ||

|

Обсуждение (98 +20) |

Тип: Тема для размышления |

| ||

| · | 15.05 | Проект ALDOS развивает вариант Fedora без systemd (105 +23) |

|

Представлен выпуск мексиканского дистрибутива ALDOS 1.4.18, предлагающего пользовательское окружение в классическом стиле, рассчитанное на минимальное потребление ресурсов и способное работать на маломощных системах. Дистрибутив основан на технологиях Fedora Linux, но поставляется без системного менеджера systemd, вместо которого для инициализации и запуска сервисов задействована система Upstart, для координации работы с устройствами - Eudev, а для управления сеансами elogind. Размер установочного образа 1.9 ГБ. Актуальная ветка дистрибутива ALDOS 1.4 будет сопровождаться до конца сентября 2029 года.

Из особенностей ALDOS также выделяется использование самой старой из поддерживаемых веток ядра Linux - 4.19, которая выбрана как наименее раздутая и нетребовательная к ресурсам. Для установки на более новом оборудовании доступно ядро Linux 5.4. SELinux по умолчанию отключён. Графическое окружение построено на основе Xfce 4.18, но при желании из репозиториев можно установить MATE, KDE Plasma, LXQt и Lumina Desktop. Из коробки доступен полноценный набор мультимедийных кодеков, а в репозитории насчитывается более 35 тысяч пакетов. По умолчанию предлагается локализации для испанского, каталанского и английского языков (поддержку других языков можно установить из репозитория).   Среди задействованных в выпуске ALDOS 1.4.18 версий программ: Glibc 2.27, LLVM 14.0.1, GCC 8.5, FFmpeg 6.0, Binutils 2.30, Python 3.9, Qt 5.15.13/6.2.7, GTK 3.24/4.10, Firefox 125, LibreOffice 7.3, Minder 1.16.4, Celluloid 0.26, MPV 0.38, Audacious 4.3.1, Remmina 1.4.35.

| ||

|

Обсуждение (105 +23) |

Тип: Программы |

| ||

| Следующая страница (раньше) >> | ||